다음 편에서는 Azure의 Role과 Access Control에 대한 핸즈온을 시행해 보도록 하겠다.

티스토리 뷰

AZ-104 핸즈온 : Microsoft Entra ID ID 관리 P1 - Entra ID와 Azure 구독 3

zerobig-k8s 2024. 12. 31. 08:20이전 편에서 하나의 구독을 새로운 테넌트 즉, Entra ID로 이동시키고 테넌트에서 새로운 사용자를 생성하는 내용을 다루었다. 이번 편에서는 그룹을 추가하여 라이선스를 할당 하는 등의 실습을 진행하도록 하겠다.

1.3 그룹 생성

이제 그룹을 생성하도록 하겠다.

1. Entra ID에서 Groups > New Group 을 클릭한다.

2. 다음과 같이 값을 선택 및 입력 한다.

참고로 지원되는 그룹의 유형에는 다음 2가지가 존재한다.

| 구분 | 보안 그룹 (Security Group) | Microsoft 365 그룹 (M365 Ggroup) |

| 주요 기능 | 보안 및 권한 제어 공유 리소스에 대한 사용자 및 컴퓨터 액세스를 관리하는 데 사용 |

협업 및 생산성 도구 통합 그룹 멤버에게 공유 사서함, 일정, 파일, SharePoint 사이트 등에 대한 액세스 권한을 부여하여 협업 기회를 제공 |

| 리소스 제공 여부 | 리소스 직접 공유 기능 없음 | 공유 이메일, 파일, 캘린더, 팀 사이트 자동 제공 |

| 협업 중심 여부 | 협업 목적이 아닌 보안 관리 중심 | 팀 기반 협업 중심 |

| 외부 사용자 지원 | 제한적 | Guest 사용자 초대 및 협업 가능 |

또한 지원되는 멤버의 유형에는 다음 3가지가 존재한다.

동적 멤버 자격 그룹을 사용하려면 Microsoft Entra ID P1 라이선스 또는 Intune for Education 라이선스가 필요하다.

| 구분 | Assigned | Dynamic User | Dinamic Device |

| 멤버 추가 방법 | 사용자를 수동으로 추가 | 사용자 속성에 따른 조건 기반 규칙 적용 | 디바이스 속성에 따른 조건 기반 규칙 적용 |

| 사용 사례 |

|

|

|

3. create를 클릭하여 그룹을 생성한다.

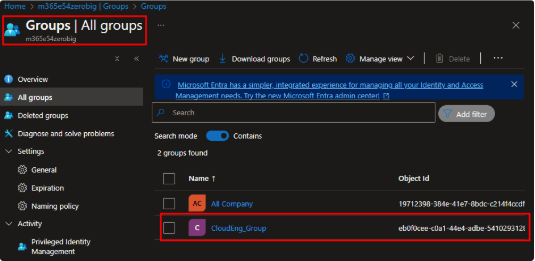

4. Groups > All groups로 이동하면 새로 생성한 그룹이 전시되는 것을 확인할 수 있다.

5. 생성된 그룹을 선택하고 Manage > Members > +Add memebers를 클릭한다.

6. Users 탭에서 다음 2 사용자를 선택하여 멤버로 추가한다.

7. 추가한 멤버 2명이 추가된 화면을 볼 수 있다.

1.4 동적 그룹 생성 및 테스트

이번 동적 그룹 핸즈온을 수행하기 위해서는 Entra ID P1 라이선스 이상이 필요하다.

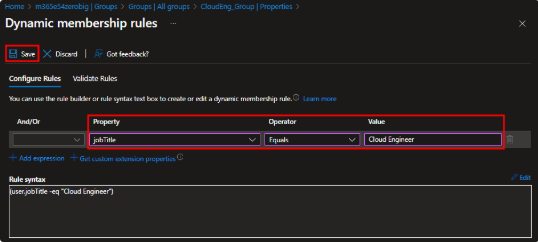

1. CloudEng_Group의 Properties로 이동하여 Membership type을 Dynamic User로 선택 후 Add dynamic query를 클릭한다.

2. 다음과 같은 내용으로 선택 및 입력하고 Save 한다.

| Properties | Operator | Value |

| jobTitle | Equals | Cloud Engineer |

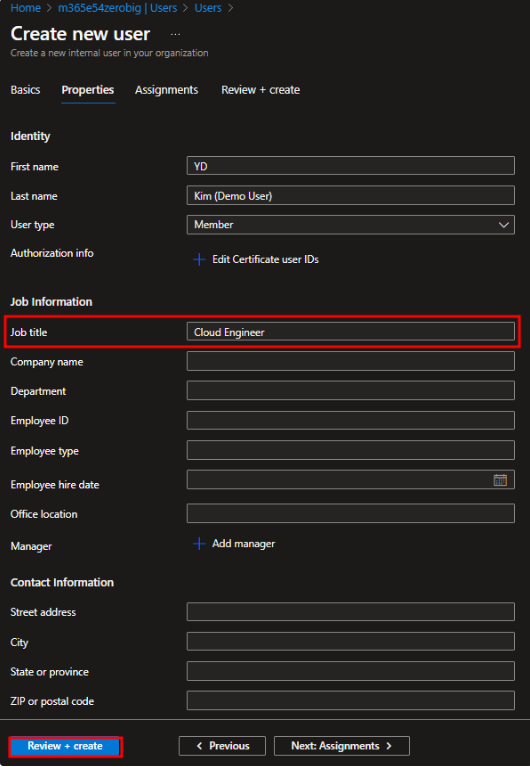

3. 이제 위에서 수행했던 사용자 추가 절차를 참고하여 새로운 사용자를 추가한다. 이때 Properties의 Job title 값을 Cloud Engineer로 입력한다. 이후 라이선스 할당 실습에서 이 속성 값을 가지는 사용자에 대하여 라이선스 할당이 이루어 질 예정이다.

4. 위에서 수행했던 사용자 추가 절차를 참고하여 새로운 사용자를 추가한다. 이때 Properties의 Job title 값을 Cloud Engineer로 입력한다.

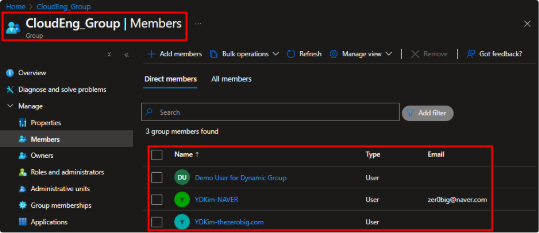

5. 이제 GloudEng_Group의 Mmebers 페이지로 이동하여 멤버 정보를 확인해본다. 다음과 같이 3명의 사용자가 추가되어 있음을 확인할 수 있다.

2. 라이선스 할당 테스트

2.1 라이선스 보유 현황 확인

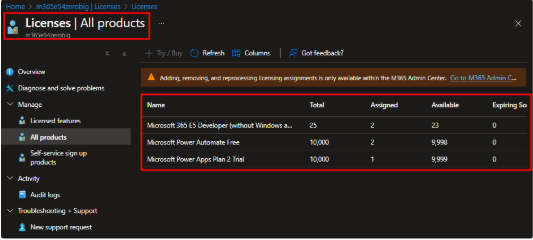

1. Entra ID의 Manage > Licenses 페이지로 이동한다.

2. Manage > All products 페이지로 이동하면 보유한 제품 현황 및 각 라이선스 정보에 대한 현황을 확인할 수 있다.

이 중 개 있으며 23개가 가용한 상태이다.

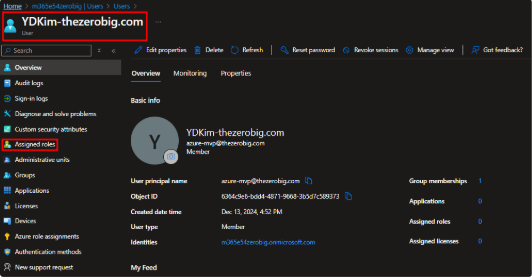

1.2 Entra ID 역할 부여

현재 라이선스 할당 추가, 제거 등은 M365 관리 센터에서만 가능한 상태이고 로그인을 하기 위해서는 Entra ID 역할 부여가 필요하므로 먼저 위에서 생성한 사용자 azure-mvp@thezerobig.com 에 대해 Global Admin 권한을 부여한다.

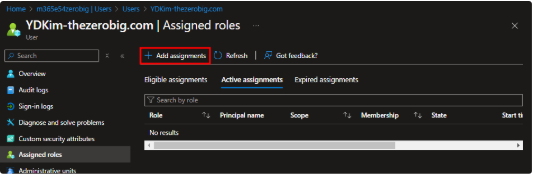

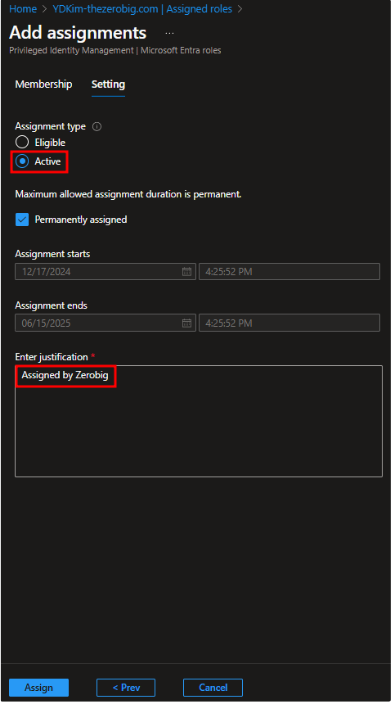

1. Entra ID의 Users 리스트에서 azure-mvp@thezerobig.com를 선택한 후 Assigned roles 블레이드로 이동한다.

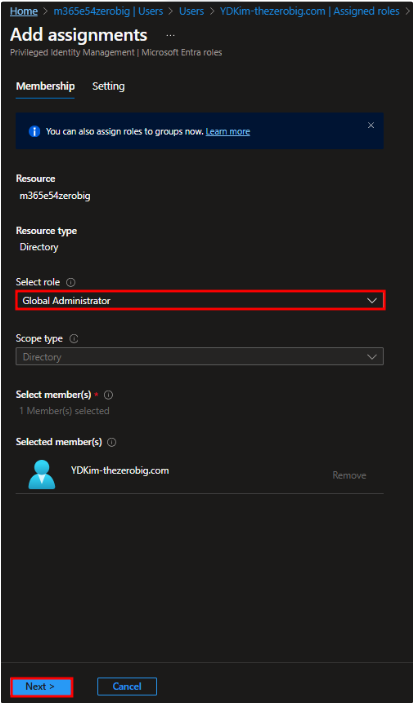

2. + Add assignments를 선택한다.

3. Select role에서 Global Administrator를 선택하고 Next를 선택한다.

4. Assignment type을 Active로 하고 Enter justification에 Active로 설정하는 근거에 대한 설명 등을 입력 후 Assign을 클릭한다.

경고

Eligible 역할 할당은 사용자가 역할을 활성화(Active)하기 위해 하나 이상의 작업을 수행해야 함을 의미한다. Active 역할 할당은 사용자에게 즉시 역할을 활성화 하려는 경우에 사용한다.

실무에서는 최소 권한 원칙 관행을 따르고 보안 리스크를 최소화 하는 방식으로 진행하는 것을 권장하며 사용자의 Microsoft Entra 역할 할당과 관련한 보다 자세한 내용은 여기를 참조한다..

5. 잠시 후 역할이 부여 된 것을 확인하고 M365 Admin Center로 이동하여 로그인을 수행한다.

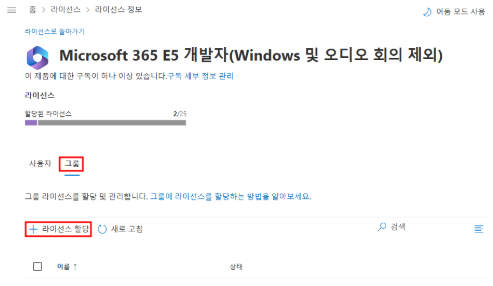

2.2 라이선스 할당 테스트

라이선스는 사용자 또는 그룹을 대상으로 할당할 수 있다. 여기서는 그룹을 대상으로 할당하는 시나리오를 기준으로 진행한다.

1. 라이선스 페이지 구독 탭 리스트에서 할당하려는 라이선스를 선택한다. 여기서는 Microsoft 365 E5 개발자(Windows 및 오디오 회의 제외)를 기준으로 진행한다.

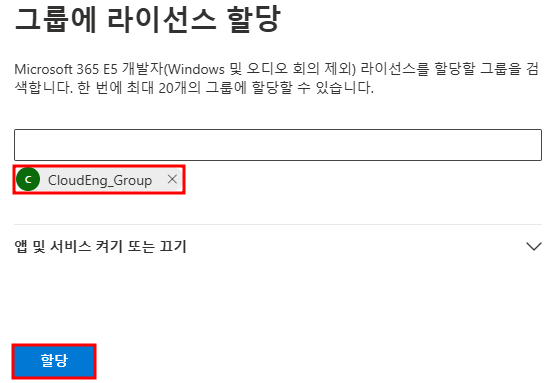

2. 그룹 탭을 선택하고 + 라이선스 할당을 선택한다.

3. CloudEng_Group그룹을 검색하여 선택하고 할당을 클릭한다.

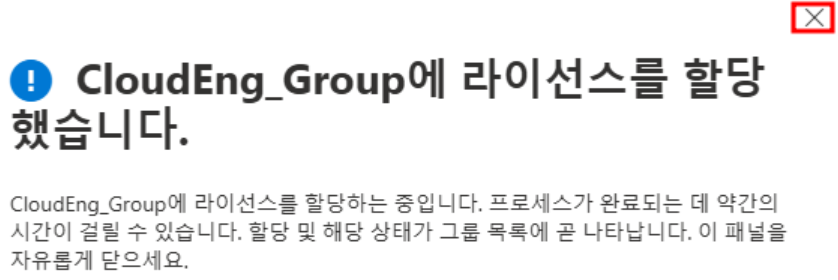

할당에 대한 확인창이 전시되며 X를 눌러 창을 닫는다.

4. 이제 그룹에 속한 사용자의 계정에 대해 라이선스 할당 여부를 검증한다.

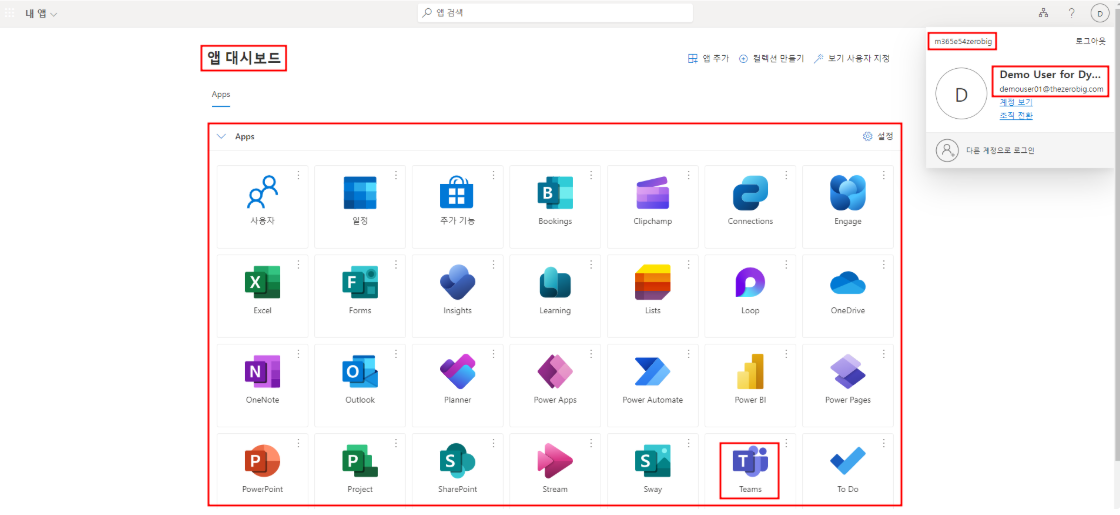

먼저 demouser01@thezerobig.com 계정으로 https://myapplications.microsoft.com에 로그인 하여 결과를 확인한다.

m365e54zerobig 테넌트 내 demouser01@thezerobig.com 사용자에게 할당된 M365 라이선스로부터 사용 가능한 앱 리스트가 전시되는 것을 확인할 수 있다.

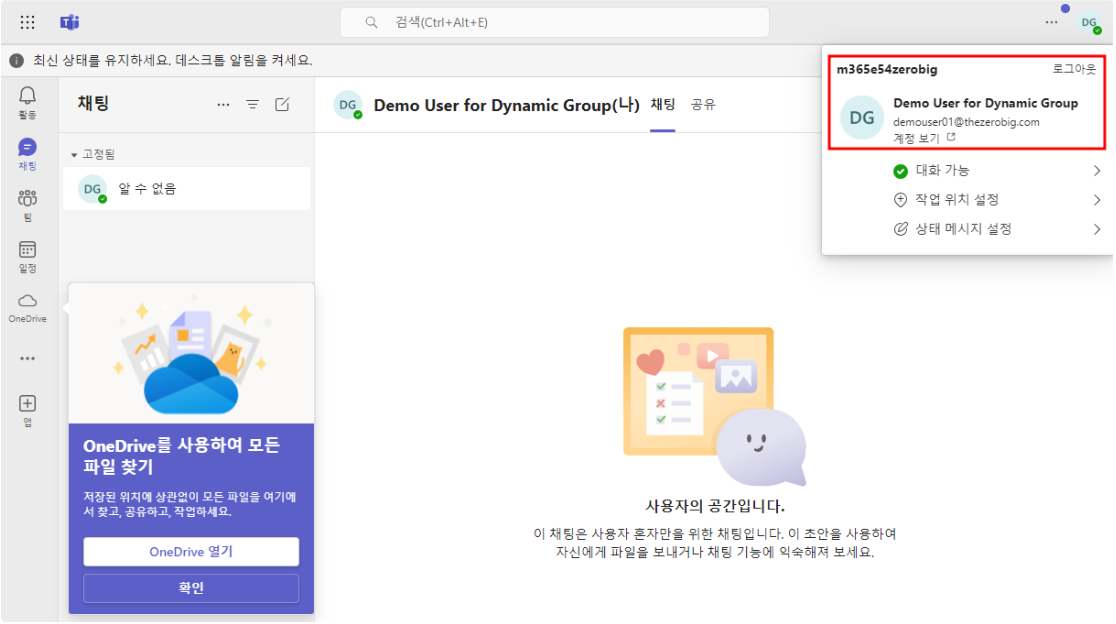

이 중 Teams를 선택하여 로그인 해보면 정상적으로 사용이 가능함을 알 수 있다.

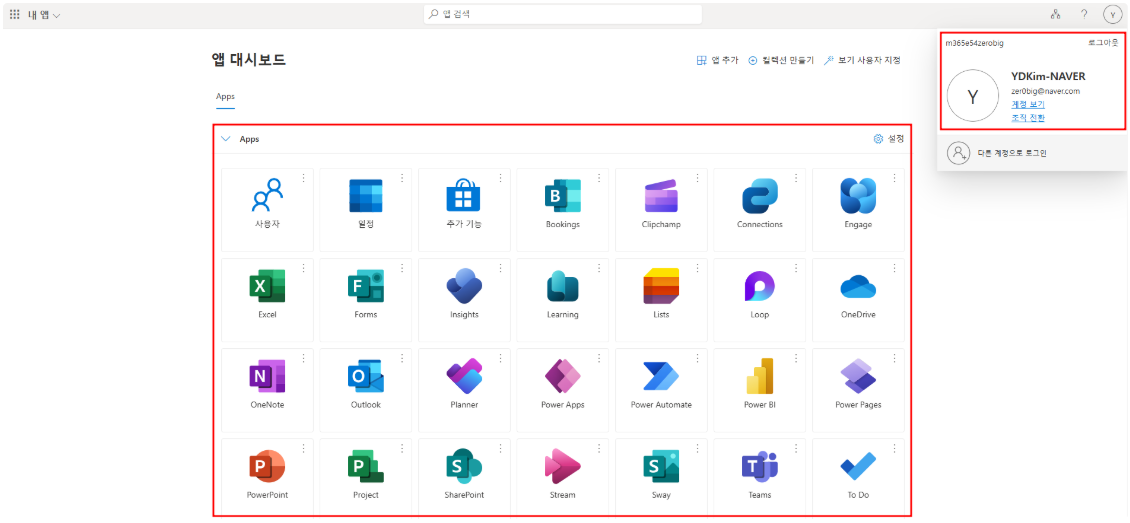

다음 zer0big@naver.com 계정으로 https://myapplications.microsoft.com에 로그인 하여 결과를 확인한다.

최초 로그인 시도 시 앱 대시보드 화면이 비워 있는 것과는 달리 역시 M365 관련 앱들이 전시된다.

Guest 사용자에 대한 라이선스 할당 이슈

이 글을 작성하기 위해 테스트를 반복하는 과정에서 외부 게스트 사용자에 대한 (여기서는 zer0big@naver.com) 라이선스 할당이 정상적으로 이루어 지지 않는 현상을 체험했다. (이 부분에 대한 확인을 위해 상당 시간이 소요 되었다.) 공식적으로는 할당이 불가하다는 내용을 확인했다. 이와 관련해서는 여기를 참조한다.